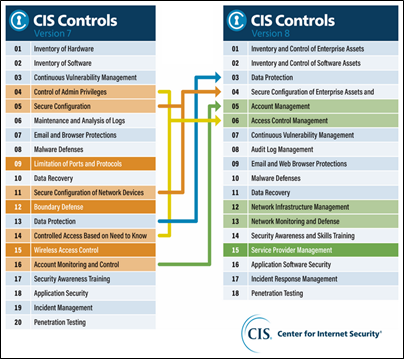

CIS Controls version 8

CIS Controls (که پیش تر با نام Critical Security Controls شناخته می شد) مجموعه ایی از اقدامات و کنترل های پیشنهادی برای دفاع سایبری و امن سازی می باشد که روش های خاص و قابل اجرا به منظور جلوگیری از وقوع گسترده ترین و خطرناک ترین حملات ارائه می نماید.

نسخه ۸ از CIS Controls در ۱۸ مه ۲۰۲۱ (۲۸ اردیبهشت ۱۴۰۰) ارائه گردید که تغییرات آن نسبت به نسخه قبل در شکل زیر نشان داده شده است.

در ادامه به تشریح ۴ کنترل نخست از نسخه ۸ کنترل های CIS پرداخته شده است:

- کنترل شماره ۱ – فهرست موجودی و کنترل دارایی های سازمانی

کلیه دارایی های متصل به زیرساخت سازمان (شامل تجهیزات مورد استفاده توسط کاربر نهایی از جمله تجهیزات قابل حمل و سیار، تجهیزات شبکه، دستگاه های غیرمحاسباتی/اینترنت اشیا (IOT) و سرورها) و همچنین دارایی های موجود در محیط ابری می بایست از سوی مدیران و افراد مربوطه، به منظور شناسایی کلیه دارایی های سازمانی که نیاز به پایش و محافظت دارند، به صورت فعالانه مدیریت گردند. شایان ذکر است اتصال این دارایی ها به زیرساخت سازمان می تواند به صورت فیزیکی، مجازی، از راه دور و یا از طریق سرویس های ابری انجام پذیرد. همچنین سازمان ها می بایست از این موضوع مطلع باشند که کنترل بر روی دارایی ها با هدف نظارت بر امنیت دارایی ها، واکنش به رویدادها و رخدادهای امنیت سایبری، پشتیبان گیری و بازیابی سیستم ها صورت می پذیرد.

همچنین به منظور پیشگیری از نفوذ مهاجمین، لازم و ضروری است پیکربندی تجهیزات شبکه و سیستم های رایانه ای به درستی انجام گیرد. درهمین راستا بایستی سیستم مدیریت رخداد و حوادث و همچنین سامانه ثبت لاگ در سازمان فعال و به روز باشند.

یکی دیگر از تهدیدات و چالش هایی که اکثر سازمان ها با آن مواجه هستند، ورود تجهیزات غیرمجاز و همچنین دستگاه های قابل حمل کارکنان (از قبیل لپ تاپ، هارد اکسترنال و حافظه فلش) به سازمان می باشد که همین امر می تواند برای سازمان مخاطرات امنیتی جدی به همراه داشته باشد. از این رو می بایست تمهیداتی برای مقابله با این مخاطره در سازمان، از سوی مدیران اندیشیده شود. برای رعایت این کنترل امنیتی بایستی موارد زیر پیاده سازی شوند:

- فهرست اموال دقیق، کامل و به روزی از دارایی های سازمان ایجاد و از آن نگهداری گردد.

- فرآیند و روالی برای بررسی و رسیدگی به دارایی های غیر مجاز در سازمان به صورت دوره ای در نظر گرفته شود. بر اساس این روال ممکن است سازمان در مواجهه با دارایی غیرمجاز اقدام به حذف آن از شبکه سازمان، جلوگیری از اتصال راه دور آن به شبکه یا قرنطینه آن نماید.

- از ابزارهای پویشگر فعال (Active) برای کشف و شناسایی دارایی های متصل به شبکه سازمانی استفاده گردد. این ابزارها باید به نوعی پیکربندی شود که به صورت روزانه یا در فاصله های زمانی کمتر اجرا گردد.

- برای به روز رسانی لیست دارایی های سازمان، از رویدادنگاری DHCP بر روی تمامی سرورهای DHCP یا ابزارهای مدیریت آدرس IP به صورت هفتگی یا به طور مکرر استفاده نمایید.

- از ابزارهای پویشگر غیرفعال (Passive) برای کشف و شناسایی دارایی های متصل به شبکه سازمان استفاده نمایید.

کنترل شماره ۲ – فهرست موجودی و کنترل دارایی های نرم افزاری

این دارایی ها شامل سیستم عامل ها و نرم افزارهای مورد استفاده در شبکه می باشند. مدیران و افراد مربوطه بایستی بر روی نصب و اجرای نرم افزارها نظارت کرده و از نصب و اجرای نرم افزارهای غیرمجاز و مخرب جلوگیری کنند.

فهرست موجودی دارایی های نرم افزاری با هدف پیشگیری از حملات تهیه می گردد. مهاجمین به طور مداوم سازمان های مختلف را مورد هدف قرار می دهند که یکی از راه های نفوذ، سوء استفاده از آسیب پذیری های موجود در نرم افزار مورد استفاده سازمان می باشد. به عنوان مثال، اگر یک کاربر وارد یک وب سایت شده و فایلی مخرب از آن دانلود کند و بر روی سیستم خود نصب و اجرا نماید، مهاجم می تواند با استفاده از آن فایل مخرب اقدام به ایجاد در پشتی (Backdoor) نموده و در ادامه پس از نفوذ به سیستم کاربر به تمامی سیستم ها، سرورها و تجهیزات سازمان نفوذ کند.

راه حل این موضوع کنترل و نظارت بر روی داراییهای نرم افزاری و به روزرسانی نرم افزارها و اعمال وصله های امنیتی مربوط به آنها می باشد. برای رعایت این کنترل امنیتی بایستی موارد زیر پیاده سازی شوند:

- فهرست اموال دقیق، کامل و به روزی از دارایی های نرم افزاری سازمان ایجاد و از آن نگهداری گردد.

- اطمینان حاصل گردد که نرم افزارهای مورد استفاده در سازمان، مجاز و قابل پشتیبانی هستند.

- به دارایی های نرم افزاری غیر مجاز که می توانند خطر ساز باشند، بررسی و رسیدگی شود. اطمینان حاصل گردد که نرم افزار غیرمجاز یا از دارایی های شرکت حذف شده یا در صورت نیاز به استفاده، یک مجوز استثنای مکتوب داشته باشد.

- در صورت امکان از ابزارهای خودکار برای کشف و مستندسازی نرم افزارهای نصب شده در سازمان استفاده شود.

- فهرستی از نرم افزارهای مجاز که قابل استفاده و اجرا برای کاربران در سازمان می باشند، ایجاد گردد.

- فهرستی از کتابخانه ها و فایل های مجاز که قابل استفاده و اجرا برای کاربران در سازمان می باشند، ایجاد گردد.

- فهرستی از script های مجاز که قابل استفاده و اجرا برای کاربران در سازمان می باشند، ایجاد گردد.

کنترل شماره ۳ – حفاظت از داده های سازمان

حفاظت از داده ها شامل بخش هایی از قبیل شناسایی، طبقه بندی، کنترل و نگهداری ایمن داده ها می شود. امروزه حفاظت از داده ها به امری مهم تبدیل شده است، این داده ها می تواند اطلاعات ثبتی سازمان، اطلاعات مالی، اطلاعات پرسنل، اطلاعات مشتریان و غیره باشد که مهاجمین با نفوذ به شبکه ی سازمان، قصد تخریب یا استخراج این اطلاعات را دارند.

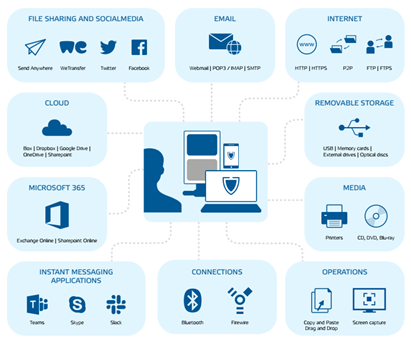

بایستی در سازمان تمامی عملیات انتقال و ذخیره سازی داده ها از سوی مدیران و افراد مربوطه مورد پایش قرار گیرد و داده ها در تمامی این موارد به صورت رمزنگاری شده و مبهم باشند. از دیگر وظایف مدیران سازمان، نظارت بر روی ترافیک داخلی شبکه می باشد تا در هنگام نفوذ و استخراج داده توسط مهاجمین، از آن مطلع و از انجام آن جلوگیری کنند. همچنین مدیران سازمان می بایست از این موضوع باید آگاه باشند که نشت اطلاعات در بعضی از مواقع، توسط خود پرسنل سازمان و با استفاده از تجهیزات قابل حمل از قبیل حافظه فلش صورت می پذیرد. برای رعایت این کنترل امنیتی بایستی موارد زیر پیاده سازی شوند:

- فرآیند و روالی برای مدیریت و حفاظت از داده ها در سازمان پیاده سازی و اجرا گردد.

- فهرست اموال دقیق، کامل و به روزی از داده های سازمان را ایجاد و از آن ها نگهداری کنید.

- پیکربندی کنترل دسترسی و لیست دسترسی افراد به داده ها براساس نیاز میزان نیاز هر کاربر به اطلاعات صورت پذیرد.

- مدیریت و حفاظت از داده ها می بایست براساس روال مدیریت داده های سازمان انجام پذیرد.

- استفاده از راهکار امن برای امحا داده ها و اطلاعات تا نشت اطلاعاتی صورت نگیرد.

- می بایست داده های حساس بر روی دستگاه کاربر نهایی رمزنگاری گردد.

- یک رویه و قالب طبقه بندی داده برای سازمان خود ایجاد و نگهداری کنید. سازمان ها ممکن است از برچسب هایی نظیر “حساس” ، “محرمانه” و “عمومی” برای طبقه بندی داده های خود استفاده کنند.

- جریان داده در سازمان را مستند نمایید. مستندات جریان داده شامل جریان های داده ارائه دهنده خدمات بوده و می بایست مبتنی بر فرآیند مدیریت داده های سازمان باشد.

- کلیه اطلاعات موجود بر روی تجهیزات قابل حمل به مانند USB می بایست رمزگذاری گردد.

- در هنگام انتقال اطلاعات حساس می بایست کلیه اطلاعات با استفاده از پروتکل های امن به مانند SSL/TLS وSSH رمزگذاری گردد.

- داده ها بایستی در حالت بلا استفاده یا استراحت نیز بر روی سرورها، برنامه ها و پایگاه های داده به صورت رمزگذاری شده باشند.

- پردازش و ذخیره سازی داده ها را براساس حساسیت داده ها تقسیم بندی نموده و داده های حساس سازمان را بر روی دارایی های با حساسیت پایین تر سازمان پردازش و ذخیره سازی ننمایید.

- از راهکارهای خودکار پیشگیری از دست دادن داده ها (DLP) برای شناسایی کلیه داده های حساس ذخیره شده، پردازش شده یا منتقل شده از طرق دارایی های سازمان استفاده نمایید.

- لاگ های مربوط به دسترسی و تغییرات در داده های حساس سازمان را ثبت و پایش نمایید.

کنترل شماره۴ – پیکربندی امن دارایی های سازمانی و نرم افزار ها

طبق توضیحات بیان شده در کنترل های پیشین، دارایی های سازمانی شامل دستگاه های مورد استفاده کاربر نظیر رایانه، موبایل و دارایی های دیگری به مانند سرورها و تجهیزات شبکه و همچنین تجهیزات اینترنت اشیا (IOT) می شوند و دارایی های نرم افزاری شامل سیستم عامل ها و نرم افزارهای مورد استفاده در شبکه می باشند. موضوع این کنترل پیکربندی امن و صحیح این دو نوع از دارایی سازمان می باشد.

طبق بررسی های انجام شده، تقریبا تمامی تولیدکنندگان و عرضه کنندگان محصولات و تجهیزات در حوزه ی فناوری اطلاعات محصولات و تجهیزات خود را در قالب تنظیمات پیش فرض به مشتریان ارائه می نمایند که این کار معمولا با هدف سهولت کاربران صورت می پذیرد. تنظیمات پیش فرض عموما شامل سرویس ها و پورت های باز، حساب های کاربری یا رمز های عبور پیش فرض، تنظیمات DNS از قبل پیکربندی شده، پروتکل های قدیمی و آسیب پذیر و نصب نرم افزار های غیر ضروری می باشد که همین امر موجب بروز آسیب پذیری متعدد بر روی محصولات شده و مهاجمین با بهره برداری و سوءاستفاده از این تنظیمات پیش فرض اقدام به نفوذ و دسترسی به سیستم ها و سرورهای سازمان می کنند.

از این قبیل مشکلات در سازمان ها و سازمان های خدمات دهنده سرویس نیز رخ می دهد برای مثال بسیاری از شرکت های ارائه دهنده خدمات ابری ممکن است در ارائه خدمات خود اشتباهاتی به مانند حساب یا گذر واژه پیش فرض، دسترسی نامحدود و سرویس هایی با پیکربندی پیش فرض در ارائه خدمات انجام دهند که مخاطراتی برای سازمان های دریافت کننده خدمات به همراه دارد.

برای جلوگیری از بروز این مخاطرات، مدیران و افراد مربوطه بایستی پیکربندی امن و صحیح دارایی های سازمانی و نرم افزاری و بروز رسانی آنها را به صورت مداوم و دوره ایی انجام دهند. برای رعایت این کنترل امنیتی بایستی موارد زیر پیاده سازی شوند:

- فرآیند و روالی برای پیکربندی امن و صحیح دارایی ها در سازمان پیاده سازی و اجرا گردد.

- فرآیند و روالی برای پیکربندی امن و صحیح برای زیرساخت شبکه در سازمان پیاده سازی و اجرا گردد.

- برای کلیه دارایی های سازمان خط مشی قفل خودکار و انقضای نشست کاربران در صورت عدم فعالیت آن ها در مدت زمانی مشخص به مانند بیش از ۱۰ الی ۱۵ دقیقه فعال گردد.

- فایروال را بر روی سرورها (در صورت پشتیبانی) پیاده سازی، پیکربندی و مدیریت نمایید.

- فایروال را بر روی تجهیزات کاربران نهایی پیاده سازی، پیکربندی و مدیریت نمایید.

- از پروتکل های امن شبکه به مانند HTTPS و SSH برای مدیریت از راه دور داراییها استفاده نمایید.

- کلیه حساب های کاربری پیش فرض مدیریت (برای مثال حذف و یا غیرفعال کردن حساب ها) گردد.

- سرویس ها و نرم افزارهای بلا استفاده در سازمان و شبکه را حذف و غیرفعال نمایید.

- سرورهای DNSمورد اعتماد و معتبر را بر روی دارایی های سازمان پیکربندی نمایید.

- خط مشی قفل خودکار را بر روی تجهیزات قابل حمل کاربران نهایی (به مانند USB) اعمال نمایید.

- قابلیت حذف از راه دور اطلاعات را بر روی تجهیزات قابل حمل کاربران نهایی (به مانند گوشی های موبایل) را فعال نمایید تا در صورت سرقت این تجهیزات امکان امحا از راه دور اطلاعات سازمانی موجود بر روی این تجهیزات میسر باشد.

- فضای کاری و حساب کاربری مجزایی برای دسترسی به اطلاعات سازمانی بر روی تلفن همراه کاربران (در صورت پشتیبانی) ایجاد نمایید. برای این منظور می توان از Apple® Configuration Profile یا Android™ Work Profileبرای جداسازی برنامه ها و داده های سازمانی از برنامه ها و داده های شخصی استفاده کرد.

تدوین: مهندس امین اسفندیاری

در بخش های آتی موارد باقی مانده از کنترل های امنیتی CIS بررسی خواهد شد.