مدیریت ریسک امنیت اطلاعات

مدیریت ریسک اگر بهدرستی در سازمان صورت پذیرد، میتواند با کنترل وقایع آینده، از خطرات احتمالی پیشگیری نماید و موجب صرفهجویی در هزینه و محافظت از آینده و اعتبار سازمان گردد.

به بیانی دیگر، مدیریت ریسک آنچه را قابل رخ دادن است و پیامدهای ممکن را تحلیل میکند و سپس راجع به آن چه باید انجام شود و زمان آن، تصمیمگیری میکند تا ریسکها به میزان قابل پذیرشی کاهش یابند.

مدیریت ریسک امنیت اطلاعات همواره بخشی جدانشدنی از تمامی اقدامات مدیریت امنیت اطلاعات میباشد و همچنین در پیادهسازی و بهرهبرداری مداوم سیستم مدیریت امنیت اطلاعات (ISMS) بهکار میرود.

این فرآیند میبایست به صورت مستمری باشد به طوریکه زمینه درونی و بیرونی سازمان را در نظر گرفته و بر این اساس، ریسکها را ارزیابی نماید و با استفاده از برنامه اجرای توصیهها و تصمیمات ریسکهای بالاتر از توان تحمل سازمان را برطرف نماید.

جهت انجام فرآیند مدیریت ریسک استانداردهای متفاوتی وجود دارد که در اینجا برخی از آنها ذکر شده است:

۱ مدیریت ریسک امنیت اطلاعات

مدیریت ریسکهای امنیت اطلاعات، به منظور شناسایی، تحلیل یا آنالیز و سنجش ریسک انجام میگردد، پس از انجام این مراحل در یک دسته کلانتر با عنوان ارزیابی ریسک، به چگونگی و استراتژی برخورد با ریسکهای شناسایی شده پرداخته شده و پاسخ به خطرات احتمالی امنیت اطلاعات سازمان صورت میپذیرد.

خروجی حاصل از مرحله ارزیابی ریسک شامل سناریوهای ریسکی هستند که در محدودههای متفاوتی نظیر قابلقبول و یا غیرقابل قبول برای سازمان دستهبندی میشوند. برای ریسکهای غیر قابلقبول ۴ رویکرد اصلی که در ادامه به تشریح آنها میپردازیم، در پیشروی سازمان وجود دارد.

در این مرحله سازمان می بایست استراتژی و برنامه خود برای برخورد و مقابله با ریسکهای پذیرش نشده را تعیین نماید. مهمترین خروجی این بخش طرح مقابله با ریسک (RTP) میباشد که در آن سازمان ضمن اولویتبندی ریسکها، هر یک از اقدامات مدنظر خود را به منظور مقابله با آنها تشریح مینماید.

مدیریت ریسک امنیت اطلاعات به موارد زیر کمک میکند:

- شناسایی و ارزیابی ریسک

- درک احتمال ریسک و عواقب آن برای کسب و کار

- ایجاد دستور اولویتدهی برای کاهش ریسک

- مشارکت ذینفعان در تصمیمات مدیریت ریسک

- اثربخشی نظارت بر کاهش ریسک

- آگاهی کارکنان از خطرات و اقدامات انجام شده برای کاهش آنها.

مدیریت ریسکها امنیت اطلاعات، باید شامل موارد زیر باشد:

- شناسایی ریسکها

- ارزیابی ریسکها، بر حسب پیامدهایشان برای کسب و کار و احتمال وقوع آنها

- گفتمان و درک در مورد احتمال و پیامدهای ریسکها

- تعیین اولویتها برای کاهش ریسک

- تعیین اولویتها برای اقدامات کاهش وقوع ریسک

- دخیل کردن ذینفعان در اخذ تصمیمات مدیریت ریسکها و آگاهی رساندن به آنها از وضعیت مدیریت ریسکها

- اثربخشی پایش مقابله با ریسک

- پایش و بررسی منظم ریسکها و فرآیند مدیریت ریسک

- جمعآوری اطلاعات بهمنظور بهبود رویکرد ریسک

- آموزش به مدیران و کارکنان در رابطه با ریسکها و اقدامات کاهش ریسک

توجه: فرآیند مدیریت ریسک امنیت اطلاعات را میتوان به کل سازمان و یا به بخشهایی از سازمان تعمیم داد.

۲ بررسی ISO 27005

این استاندارد از زیرمجموعه استانداردهای خانواده ISO 27000 محسوب میگردد که به بررسی و تشریح فرآیندهای مدیریت امنیت اطللاعات میپردازد. در واقع چارچوب استاندارد ISO/IEC 27005 مبتنی بر شناسایی داراییها، آسیبپذیریها و تهدیدات جهت ارزیابی و محاسبه ریسک میباشد که رفع آنها از طریق مجموعهای از کنترلهای مقابلهای برنامهریزی میگردد.

فراهمسازی دستورالعملهایی برای مدیریت ریسک امنیت اطلاعات هدف اصلی ISO 27005 میباشد. این استاندارد کلیه مفاهیم بیانشده در استاندارد ISO 27001 را پشتیبانی مینماید و جهت پیادهسازی امنیت اطلاعات براساس رویکرد مدیریت ریسک طراحی شده است.

توصیهها و راهنماییهای ارائه شده در ISO / IEC 27005 برای همه سازمانها، صرف نظر از اندازه و نوع آن قابل اجرا هستند، همچنین مشاوره و راهنمایی در مورد مدیریت ریسک در ISO27005 قابل اجرا است. شناخت مفاهیم، مدلها، فرآیندها و اصطلاحات شرح داده شده در ISO / IEC 27001 و ISO / IEC 27002 برای درک کامل ISO / IEC 27005: 2018 مهم است.

۲-۱ فرآیند مدیریت ریسک ISO 27005

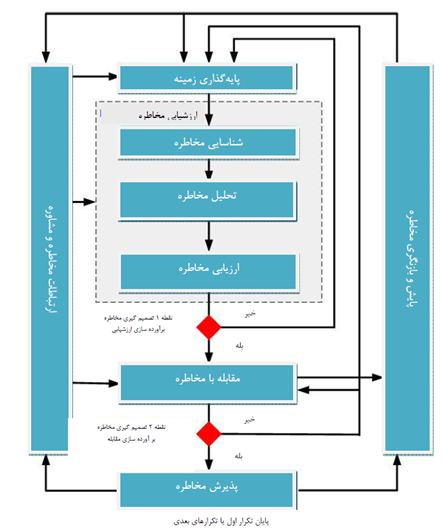

همانطور که در تصویر زیر مشاهده میشود، فرآیند مدیریت ریسک شامل زیرفرآیندهای زیر است:

اگرچه ISO 27005 هیچ روش خاصی برای مدیریت ریسک مشخص نمیکند، اما بر فرآیند پیوسته مدیریت ریسک اطلاعات مبتنی بر اجزاء کلیدی زیر دلالت دارد:

- زمینهسازی

- شناسایی ریسک

- تحلیل ریسک

- ارزشیابی ریسک

- واکنش به ریسک

- پذیرش ریسک

- ارتباط و مشاوره

- نظارت و بازبینی ریسک

- زمینهسازی: چارچوب مدیریت ریسک معیارهایی را برای نحوه شناسایی ریسکها، مسئولیت مالکیت ریسک، تأثیر ریسکها بر محرمانه بودن، صحت و در دسترس بودن اطلاعات و نحوه محاسبه تأثیر و احتمال ریسک تعیین میکند.

در این مرحله زمینه داخلی و خارجی مدیریت ریسک امنیت اطلاعات پایهگذاری میشود که شامل تنظیم معیارهای بنیادی برای مدیریت ریسک امنیت اطلاعات است. موارد زیر در این مرحله مد نظر قرار میگیرد:

- تعیین رویكرد و روش مدیریت ریسک

- تعیین معیارهای ارزیابی ریسک

- تعیین معیارهای پیامد

- تعیین معیارهای پذیرش ریسک

- تعریف محدوده و قلمرو مدیریت ریسک امنیت اطلاعات

- سازماندهی

- شناسایی ریسک: فرآیند شناسایی ریسک مبتنی بر دارایی را که شامل پنج مرحله کلیدی زیر است، در این مرحله انجام میگردد:

- گردآوری داراییهای اطلاعاتی

- شناسایی تهدیدها و آسیب پذیریهای قابل اعمال برای هر دارایی

- تعیین ارزش تاثیر و احتمال بر اساس معیارهای ریسک

- ارزیابی هر ریسک در برابر سطوح از پیش تعیین شده مقبولیت

- اولویتبندی و ترتیب خطرات احتمالی

- تحلیل ریسک

تحلیل ریسک با توجه به سطح جزئیات مورد نظر، میزان حیاتی بودن داراییها، گستره تحلیل ریسک آسیبپذیریهای شناخته شده و نیز رخدادهای دربرگیرنده سازمان انجام میشود. روش تحلیل ریسک میتواند كمی و یا كیفی و یا تلفیقی از هر دو باشد. این مرحله شامل گامهای زیر است:

- ارزیابی پیامدها

- ارزشیابی احتمال رخداد

- تعیین سطح ریسک

- ارزشیابی ریسک

در این زیر فرآیند بر اساس معیارهای استخراج شده در زیر فرآیند تحلیل ریسک، سطح پذیرش ریسک و ریسکهای قابل پذیرش استخراج میشوند. به عبارت دیگر فعالیتهای انجام شده در این مرحله عبارتند از:

- تعیین معیار پذیرش ریسک

- مقایسه ریسکهای تحلیل شده با معیار پذیرش، اولویتبندی ریسکها و تعیین ریسکهای قابل پذیرش

- برخورد با ریسک: چهار راه برای برخورد با ریسک وجود دارد، فرآیند برخورد با ریسک در انتخاب اقدامات امنیتی به منظور،كاهش، حفظ، اجتناب و انتقال انجام میشود:

- تغییر (اصلاح) ریسک

- انتقال (اشتراك) ریسک

- اجتناب از ریسک

- حفظ ریسک

- پذیرش ریسک

در این مرحله تصمیمگیری در خصوص پذیرش ریسک امنیت اطلاعات صورت میگیرد. باید توجه داشت كه تصمیمات مرتبط با پذیرش ریسک و نیز مسئولیت تصمیمگیری باید به طور رسمی ثبت گردد.

- ارتباط و مشاوره در رابطه با ریسک: ارتباط موثر برای افراد مهم است. فرآیند مدیریت ریسک امنیت اطلاعات این اطمینان را میدهد که تصمیماتی که گرفته میشود بر اساس چرایی اقدامات خاصی که مورد نیاز است، میباشد. به اشتراک گذاشتن و تبادل اطلاعات در مورد ریسک همچنین توافق بین تصمیمگیرندگان و سایر ذینفعان در مورد نحوه مدیریت ریسک را تسهیل میکند.

فعالیتهای ارتباطی با ریسک باید به طور مداوم انجام شود و سازمانها باید برنامههای ارتباطی با ریسک را برای عملیات عادی و همچنین شرایط اضطراری تدوین کنند.

- نظارت و بازبینی ریسک: تهدیدات ثابت نیستند و میتوانند ناگهان تغییر کنند. به تبع آن ریسکها نیز تغییر نموده و یا ایجاد میگردند، بنابراین میبایست ریسکها به طور مداوم تحت نظارت قرار گیرند تا تغییرات در کمترین زمان ممکن شناسایی شده و ریسکهای به وجود آمده بررسی و ارزیابی گردند.

۳ دلایل انتخاب ISO27005

بر خلاف سایر استانداردهای مدیریت ریسک که رویکرد همه جانبه را اتخاذ میکنند، ISO 27005 دارای ماهیت انعطافپذیری است و به سازمانها اجازه میدهد تا رویکرد خود را برای ارزیابی ریسک بر اساس اهداف تجاری خاص خود انتخاب کنند.

ISO 27005 از یک ساختار ساده و تکرارپذیر پیروی میکند و هریک از بندهای اصلی در چهار بخش زیر سازماندهی شده است:

- ورودی: اطلاعات لازم برای انجام یک عمل

- اقدام: خود فعالیت

- راهنمای پیادهسازی: هرگونه جزئیات اضافی

- خروجی: اطلاعاتی که باید توسط فعالیت ایجاد شود

این رویکرد به افراد کمک میکند تا اطمینان حاصل شود که سازمانها قبل از شروع هرگونه فعالیت مدیریت ریسک، اطلاعات لازم را در اختیار دارند.

ISO 27005 همچنین مطابق با استاندارد ISO 27001 میباشد، این استاندارد مشخص میکند که هرگونه کنترل که در زمینه ISMS (سیستم مدیریت امنیت اطلاعات) اجرا میشود میبایست مبتنی بر ریسک باشد. پیادهسازی فرآیند مدیریت ریسک امنیت اطلاعات مطابق با استاندارد ISO 27005 میتواند این الزام را برآورده سازد.

تدوین: خانم مهندس سعیدی