امنیت ActuatorهایSpring Boot

Spring Boot Framework شامل تعدادی از ویژگی ها به نام Actuator است که به منظور پایش و مدیریت برنامههای کاربردی تحت وب در محیط عملیاتی مورد استفاده قرار میگیرد که در صورت عدم پیکربندی امن میتوانند یک در مخفی به روی سرور باز نمایند.

هنگامی که برنامه Spring Boot در حال اجرا است، به طور خودکار Endpointهای مختلفی از جمله/health ، /trace ، /shutdown ، /env و غیره را در مسیریابی خود ثبت می کند. این Endpointها اطلاعات حساسی را در خصوص برنامه کاربردی افشا مینمایند. به عنوان مثال:

- heapdump/ – میتوان به اطلاعات حافظه وب سرور دسترسی داشت و همچنین آن را دانلود نمود.

- trace/ – آخرین پیغامهای HTTP مربوط به برنامه وب را نشان میدهد که میتواند شامل شناسههای نشست باشد.

- logfile/ – محتویات فایل های مربوط به لاگ را نمایش میدهد.

- env/ – دسترسی به محیط پیکربندی برنامه وب را فراهم میکند.

- shutdown/ – برنامه وب را از دسترس خارج مینماید.

- -restart/ برنامه وب را restart میکند.

در Spring Boot (نسخه ۱ تا ۱٫۴)، تمامی Endpointها بدون احراز هویت در دسترس میباشند که میتواند باعث ایجاد مشکلات قابل توجهی در امنیت برنامه کاربردی تحت وب میشود. از نسخه ۱٫۵ به بعد، به صورت پیش فرض کلیه Endpointها (به غیر از health/ و info/) محافظت شده و در دسترس نمیباشند. اما این پیکربندی اغلب توسط توسعه دهندگان غیرفعال میشود.

نمونههایی از موارد سوءاستفاده از آسیبپذیریها

اجرای کدهای مخرب راه دور(RCE) با استفاده از jolokia/: در صورتیکه کتابخانه jolokia در برنامه کاربردی مورد استفاده قرار گرفته باشد، توسط Spring Boot به طور خودکار در jolokia/ در دسترس قرار میگیرد. حال در صورت عدم پیکربندی مناسب امنیتی، مهاجم قادر به اجرای کدهای مخرب از راه دور خواهد گردید.

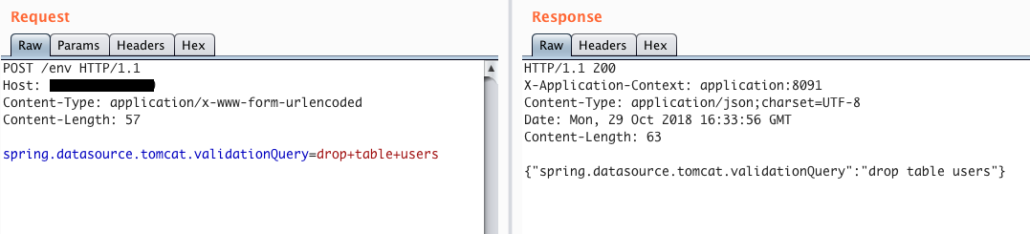

تغییرات در پیکربندی برنامه وب با استفاده از env/: در صورتیکه مهاجم امکان ارسال درخواست POST بر روی env/ را داشته باشد، میتواند تغییراتی را در پیکربندی موجود Spring Boot Framework به وجود آورد. همچنین با استفاده از این آسیب پذیری مهاجم قادر به اجرای دستورات از قبیل insert، update و delete بر روی پایگاه داده میباشد. به عنوان نمونه، در شکل ذیل مهاجم موفق به حذف جدول users از پایگاه داده شده است.

دسترسی به اطلاعات حافظه ی وب سرور: Endpoint دیگری که میتواند منجر به نشت اطلاعات حساس گردد، heapdump/ میباشد که در صورت دسترسی مهاجم به این Endpoint، به تمامی اطلاعات موجود در حافظه دسترسی خواهد داشت.

دسترسی مهاجم به برنامههای کاربردی آسیبپذیر

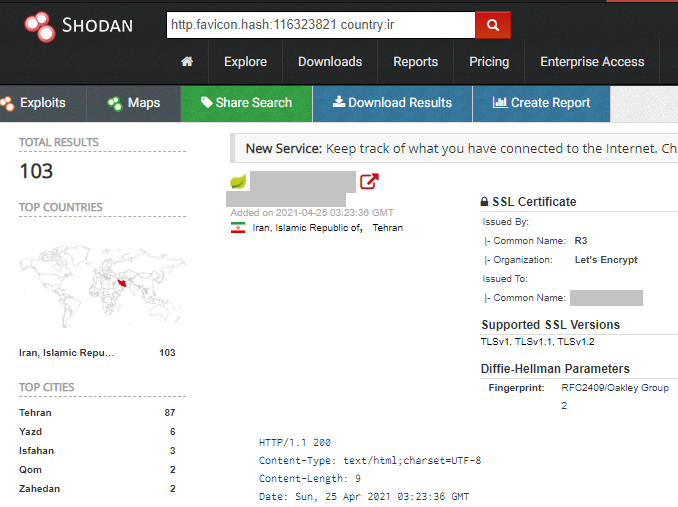

بررسیها نشان میدهد که در زمان نگارش این متن بیش از ۱۰۰ برنامه کاربردی تحت وب مبتنی بر Spring Boot در Shodan (مربوط به کشور ایران)، ثبت شده است که مهاجم با بررسی این موارد میتواند به اطلاعات حساس برنامه کاربردی دسترسی داشته و تحت شرایطی موفق به اجرای کد راه دور بر روی سرور شود.

راهکارهای رفع آسیبپذیری

به منظور پیکربندی امن Spring Boot توصیه میشود تمامی EndPointهای حساس غیرفعال گردند. همان طور که در بخشهای قبلی ذکر شد در نسخههای جدید Spring Boot (نسخه ۱٫۵ به بعد)، تمامی Endpointها به جز health/ و info/ حساس تلقی شده و به طور پیش فرض این موارد غیرفعال میباشند.

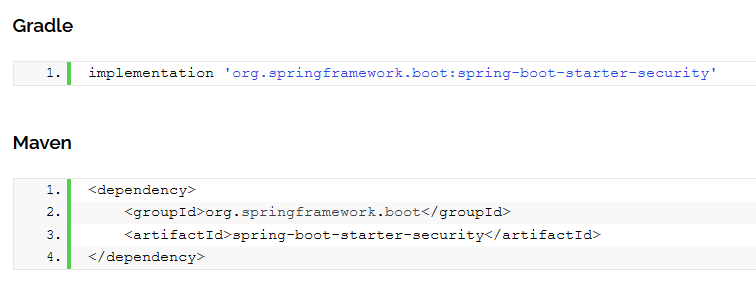

در صورت نیاز به فعالسازی تمامی یا برخی از Endpointهای موجود، بایستی احراز هویت (با استفاده از کلمه عبور) بر روی این موارد فعال گردد.

بدین منظور، باید موارد ذیل به Spring Security اضافه شوند.

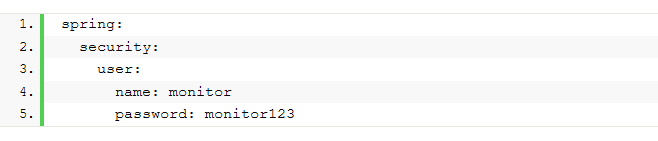

شایان ذکر است که پیکربندی خودکار Spring Boot به طور خودکار تمام اجزای مربوط به امنیت را مقدار دهی مینماید. از اینرو، تنها بایستی یک حساب کاربری تعریف گردد که به صورت ذیل قابل انجام است.

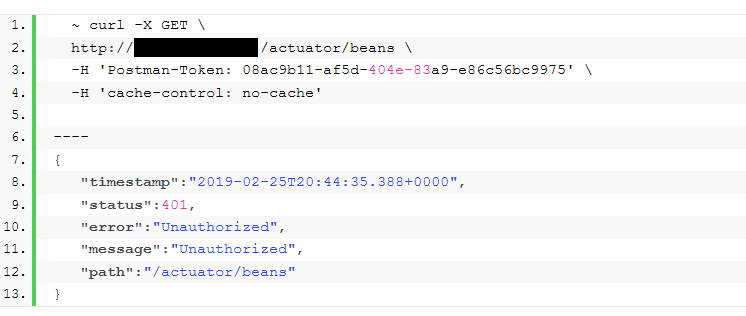

در نتیجه پیکربندی صحیح، بایستی Endpointها بدون احراز هویت در دسترس نبوده و خطای ۴۰۱ Unauthorized در پاسخ دریافت شود.

گردآوری: امین اسفندیاری

منابع:

https://www.veracode.com/blog/research/exploiting-spring-boot-actuators

https://www.amitph.com/how-to-secure-spring-boot-actuator-endpoints/

https://docs.spring.io/spring-boot/docs/current/reference/html/production-ready-features.html